Si vous êtes l’heureux propriétaire d’une Tesla Model S, n’oubliez pas d’activer le nouveau mode PIN que le constructeur a diffusé il y a quelques semaines et qui permet de protéger le démarrage du véhicule avec un code secret. En effet, un groupe de chercheurs de l’université KU Leuven vient de montrer que l’on pouvait cloner la clé sans contact d’une Tesla Model S en quelques secondes. Il suffit pour cela d’avoir un Raspberry Pi 3 Model B+, un kit d’intrusion sans fil Proxmark3, un dongle radio Yard Stick One et un pack de batterie USB. Le tout tient assez facilement dans une main et ne coûte que 500 euros environ. Dans une vidéo de démonstration réalisée par les chercheurs, on voit que le clonage réalisé avec cet équipement permet d’ouvrir le véhicule et de partir avec.

Cette attaque exploite une faille dans le protocole de chiffrement utilisé par Tesla. Il s’agit en occurrence de l’algorithme DST40, une technologie développée par Texas Instruments et intégrée dans l’offre électronique du sous-traitant Pektron, sélectionné par Tesla. Le manque de sécurité de DST40 est connu de longue date. En 2005, un groupe de chercheurs avait déjà montré qu’il était possible de calculer les clés secrètes à 40 bits utilisés par ce protocole.

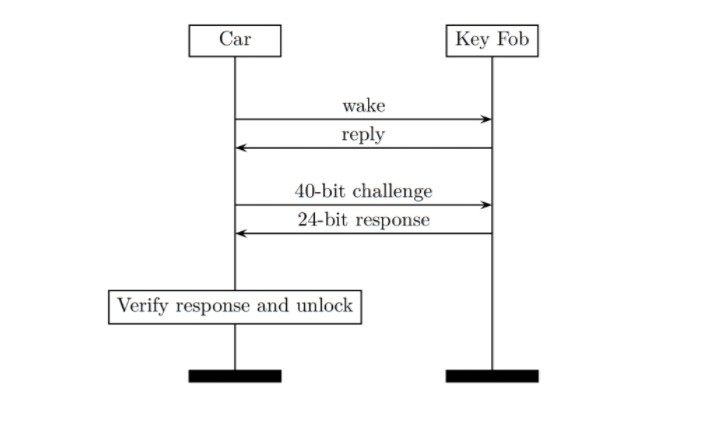

Les chercheurs de KU Leuven ont adapté cette vieille attaque à la Tesla Model S en la remettant au goût du jour. Leur principe est le suivant. La voiture émet en permanence un signal contenant l’identifiant de la voiture (« wake »). Cet identifiant n’est pas chiffré et peut donc être facilement intercepté. Si la clé sans contact se trouve à proximité, elle envoie une réponse à la voiture (« reply ») et se met en attente du challenge cryptographique qui va authentifier la clé vis-à-vis de la voiture. Cette dernière envoie un message chiffré de 40 bits (« challenge »). La clé répond ensuite par un message chiffré de 24 bits (« response »).

Le problème, c’est qu’à aucun moment la voiture n’est authentifiée vis-à-vis de la clé. Connaissant l’identifiant de la voiture, l’attaquant peut donc se faire passer pour la voiture et envoyer quelques challenges vers la clé. Comme la longueur des messages est relativement courte, il suffit d’avoir deux réponses 24 bits pour déduire la clé de chiffrement secrète du système par force brute. Autrement dit, il suffit que l’attaquant s’approche de la clé, lui envoie deux challenges et enregistre les réponses. Le reste est fait par le Raspberry Pi en quelques secondes. Et le tour est joué.

Les chercheurs de KU Leuven soulignent d’ailleurs que la Tesla Model S n’est probablement pas le seul véhicule vulnérable à cette attaque. Le système de Pektron a également été choisi par les constructeurs McLaren, Karma et Triumph. Certains de leurs modèles pourraient donc bien être vulnérables au clonage de clé. Mais les chercheurs n’ont pas pu le vérifier.

Des nombreuses attaques similaires depuis des années

Pour se protéger contre cette attaque, les chercheurs de KU Leuven préconisent la désactivation du système passif sans contact et l’activation de code PIN pour le démarrage. Autre solution : placer systématiquement la clé de contact dans un étui anti-ondes et ne la sortir que pour entrer dans le véhicule. Dans les deux cas, on perd la facilité d’usage des systèmes PKES. Mais c’est toujours mieux que de se faire voler son précieux bolide.

Ce n’est pas la première fois que les systèmes de clé sans contact passive (Passive Key Entry System, PKES) sont épinglées par les chercheurs en sécurité. Parmi les nombreuses attaques qui ont été révélées ces dernières années figure l’attaque par relai : le pirate se place à proximité de la clé et transmet son signal vers un boîtier situé à porximité de la voiture. L’échange qui s’établit permet de déverrouiller le véhicule et, dans certains, de le démarrer. Par contre, les pirates n’ont pas intérêt à caler. Sans le relai, ils ne pourront plus démarrer la voiture. De ce point de vue, le clonage de clé est évidemment beaucoup plus redoutable. Il permet de garder la maîtrise du véhicule dans n’importe quelle condition.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.